domingo, 30 de diciembre de 2012

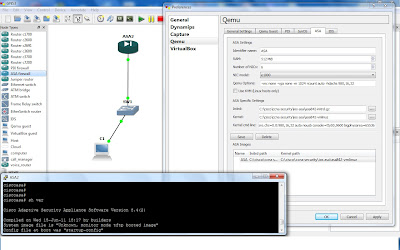

Asa 8.4 ASDM GNS3

El ASDM es un entorno grafico que nos permite configurar un ASA

ciscoasa(config-if)# int g0

ciscoasa(config-if)# ip add 192.168.1.110 255.255.255.0

ciscoasa(config-if)# ifname inside

ciscoasa(config-if)# no shut

ciscoasa(config)# int g1

ciscoasa(config-if)# ip add 10.10.10.1 255.255.255.0

ciscoasa(config-if)# ifname outside

ciscoasa(config-if)# copy tftp: flash:

Address or name of remote host []? 192.168.1.100

Source filename []? asdm-702.bin

Destination filename [asdm-702.bin]?

ciscoasa(config)# username admin password admin privilage 15

ciscoasa(config)# http server enable

ciscoasa(config)# http 192.168.1.100 255.255.255.255 inside

ciscoasa(config)#

Entrar via el browser a la direcion de la interface gi 0

https://192.168.1.110

ASA 8.4 sobre GNS3

En la version CCNA Security tenemos usa el ASA 8.3 , aca mostramos la configuracion para usar la version 8.4

Suerte !!!!

Qemu Options: -vnc none -vga none -m 1024 -icount auto -hdachs 980,16,32Kernel cmd line: -append ide_generic.probe_mask=0x01 ide_core.chs=0.0:980,16,32 auto nousb console=ttyS0,9600 bigphysarea=65536viernes, 28 de diciembre de 2012

Tunnel GRE sobre IPsec

R1#

###### configuracion GRE ######

interface Tunnel0

ip address 172.16.0.1 255.255.255.0

tunnel source 10.10.10.1

tunnel destination 10.10.10.6

end

router ospf 1

network 172.16.0.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0

access-list 101 permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

####### config IPsec ############

access-list 101 permit gre any any

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

crypto isakmp key 6 cisco address 10.10.10.6

crypto ipsec transform-set TSET ah-sha-hmac esp-aes

crypto map POLITICA 10 ipsec-isakmp

set peer 10.10.10.6

set transform-set TSET

match address 101

int s0/0 crypto map POLITICA

Tunel GRE

R1#sh run int s0/0

interface Serial0/0

ip address 10.10.10.1 255.255.255.252

clock rate 2000000

end

interface FastEthernet0/0

ip address 192.168.10.254 255.255.255.0

duplex auto

speed auto

end

interface Tunnel0

ip address 172.16.0.1 255.255.255.0

tunnel source 10.10.10.1

tunnel destination 10.10.10.6

end

router ospf 1

network 172.16.0.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0

R3#

interface Serial0/0

ip address 10.10.10.6 255.255.255.252

clock rate 2000000

interface FastEthernet0/0

ip address 192.168.20.254 255.255.255.0

duplex auto

speed auto

end

interface Tunnel0

ip address 172.16.0.3 255.255.255.0

tunnel source 10.10.10.6

tunnel destination 10.10.10.1

end

router ospf 1

log-adjacency-changes

network 172.16.0.0 0.0.0.255 area 0

network 192.168.20.0 0.0.0.255 area 0

ping de la Pc1 a la Pc2

ping 192.168.168.20.10

Tunnel ipv6ip 6to4

Tunnel 6to4 se levanta de manera automatica

Podemos configurar tunneles de una fuente a varios destinos

Tenemeos que usar el direccionamiento 2002:/16

en el router tenemos la direccion

int s0/0 usa la direccion 10.10.10.1

10.10.10.1 =====> 0a:0a:0a:01

tunnel 6 to 4 =====> 2002:0a0a:0a01

R1(config)#

interface Serial0/0

ip address 10.10.10.1 255.255.255.0

clock rate 2000000

end

interface FastEthernet0/0

no ip address

duplex auto

speed auto

ipv6 address 2001:1::1/64

end

interface Tunnel1

no ip address

no ip redirects

ipv6 address 2002:A0A:A01::/128

tunnel source 10.10.10.1

tunnel mode ipv6ip 6to4

end

ipv6 route 2001:2::/64 2002:A0A:A06::

ipv6 route 2001:3::/64 2002:A0A:A0A::

ipv6 route 2002::/16 Tunnel1

jueves, 27 de diciembre de 2012

Nagios , una breve introduccion

lunes, 16 de abril de 2012

BGP-01

R1

router eigrp 1

network 1.1.1.0 0.0.0.255

network 10.10.0.0 0.0.0.255

no auto-summary

router bgp 65000

no synchronization

bgp log-neighbor-changes

network 1.1.1.0 mask 255.255.255.0

neighbor 10.10.0.4 remote-as 65000

no auto-summary

R4

router eigrp 1

passive-interface FastEthernet0/1

network 4.4.4.0 0.0.0.255

network 10.10.0.0 0.0.0.255

network 172.16.0.0 0.0.0.255

no auto-summary

!

router bgp 65000

no synchronization

bgp log-neighbor-changes

network 4.4.4.0 mask 255.255.255.0

neighbor 10.10.0.1 remote-as 65000

neighbor 10.10.0.1 distribute-list 10 out

neighbor 172.16.0.6 remote-as 65010

no auto-summary

!

R6

router bgp 65010

no synchronization

bgp log-neighbor-changes

network 6.6.6.0 mask 255.255.255.0

neighbor 172.16.0.4 remote-as 65000

no auto-summary

domingo, 8 de abril de 2012

QoS - MQC

lunes, 2 de abril de 2012

VPN Site to Site

VPN site to site

1.Definir ISAKMP policy

2.Definie Tansform-SET

3.Define ACL , para definir que vamos a encriptar

4.Crear crypto map , aplicar a una interface

R1

crypto isakmp policy 10

encr aes 256

authentication pre-share

group 2

!

crypto isakmp key CISCO address 2.2.2.1

!

crypto ipsec transform-set TSET esp-aes esp-sha-hmac

!

crypto map CRYPTO 10 ipsec-isakmp

set peer 2.2.2.1

set transform-set TSET

match address 101

!

interface Serial0/0

ip address 1.1.1.1 255.255.255.252

serial restart-delay 0

crypto map CRYPTO

!

R3

crypto isakmp policy 10

encr aes 256

authentication pre-share

group 2

crypto isakmp key CISCO address 1.1.1.1

!

crypto ipsec transform-set TSET esp-aes esp-sha-hmac

!

crypto map CRYPTO 10 ipsec-isakmp

set peer 1.1.1.1

set transform-set TSET

match address 101

!

interface Serial0/0

ip address 2.2.2.1 255.255.255.252

crypto map CRYPTO

jueves, 22 de marzo de 2012

IPS en GNS3

Descomprimir con Winrar

GNS3> Edit> Preferences >Qemu > Click IDS

Configure Disk1 y Disk2

cambiar la memoria a 1024

user : cisco

pass : ciscoips4215

lunes, 19 de marzo de 2012

GNS3 y CP (Cisco Configuration Profesional)

El Configuration Profecional , es una herramienta que nos permite administrar un Router o switch en un entoeno web.

Para esto tenemos que seguir los siguientes pasos:

1. Bajar Cisco Configuration profesional ( www.cisco.com) e Instalarlo

2. Instalar en la PC una interface loopback

2. Asignarle un numero ip ejem 192.168.100.120

3. Crear una topologia en el Gns3

4. Enlazar una pc con la interface loopback

5. En el Router configurar lo siguiente

R1#configure t

R1(config)#int f0/0

R1(config-if)#ip add 192.168.100.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#hostname cesar

cesar(config)#ip domain-name cesarname

cesar(config)#crypto key generate rsa

The name for the keys will be: cesar.cesarname

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

cesar(config)#username admin privilege 15 secret 0 admin

cesar(config)#ip http secure-server

cesar(config)#ip http login local

cesar(config)#username admin privilege 15 secret 0 admin

cesar(config)#line vty 0 4

cesar(config-line)#privilege level 15

cesar(config-line)#login local

cesar(config-line)#transport input telnet ssh

cesar(config-line)#exit

en

configure t

int f0/0

ip add 192.168.100.1 255.255.255.0

no shut

exit

username admin privilege 15 secret 0 admin

hostname cesar

ip domain-name cesarname

crypto key generate rsa

1024

ip http secure-server

ip http login local

line vty 0 4

privilege level 15

login local

transport input telnet ssh

exit

jueves, 15 de marzo de 2012

Cisco ASA

Cisco ASA Series (Adaptive Security Appliances), es un Firewall robusto , que a diferencia del PIX , tiene VPN ,NAT,DHCP,NAT...:

Cuando sale este mensaje debe de copiar y pegar el siguiente mensaje :

cd /mnt/disk0

/mnt/disk0/lina_monitor

Al momento de configurar el Asa en el GNS3 en configuracion qemu asa , se van a necesitan los archivos:

- asa802-k8.initrd

- asa 802-k8.kernel

y se deben de tener estas configuraciones :

- Qemu options: -hdachs 980,16,32

- kernel cmd line: console=ttyS0,9600n8 bigphysarea=16384 auto nousb ide1=noprobe

Tunnel Ipv6 sobre ipv4

Una de las maneras de migrar redes ipv4 sobre ipv6 gradualmente es configurar tuneles Ipv6 sobre ipv4

R1:

ipv6 unicast-routing

interface Loopback0

ip address 10.1.1.1 255.255.255.0

!

interface Tunnel10

no ip address

ipv6 address 12::1/64

ipv6 rip rip1 enable

tunnel source Loopback0

tunnel destination 10.2.2.2

tunnel mode ipv6ip

!

interface Serial0/0

ip address 10.10.10.1 255.255.255.252

clock rate 2000000

!

interface FastEthernet0/1

no ip address

duplex auto

speed auto

ipv6 address 2001:1::1/64

ipv6 enable

ipv6 rip rip1 enable

!

!

router ospf 1

log-adjacency-changes

network 10.1.1.0 0.0.0.255 area 0

network 10.10.10.0 0.0.0.3 area 0

R2

ipv6 unicast-routing

interface Loopback0

ip address 10.2.2.2 255.255.255.0

interface Tunnel10

no ip address

ipv6 address 12::2/64

ipv6 rip rip1 enable

tunnel source Loopback0

tunnel destination 10.1.1.1

tunnel mode ipv6ip

!

interface Serial0/0

ip address 10.10.10.18 255.255.255.252

clock rate 2000000

!

interface FastEthernet0/1

ip address 192.168.20.1 255.255.255.0

duplex auto

speed auto

ipv6 address 2002:1::2/64

ipv6 enable

ipv6 rip rip1 enable

!

interface Serial0/1

no ip address

shutdown

clock rate 2000000

!

!

router ospf 1

log-adjacency-changes

network 10.2.2.0 0.0.0.255 area 0

network 10.10.10.16 0.0.0.3 area 0

!

!

domingo, 26 de febrero de 2012

GNS3 - SWITCH L3

Uniendo GNS3 con el VPC

VPC

los manandos usados son :

ip 192.168.10.10 192.168.10.1 24 (num-ip, gateway, mascara )

tracert : hacer un trace a un ip destino

[1,..9] : cambiar de pc , tiebne 9 pcs para configurar

show Print the net configuration of PC

load filename Load the configuration/script from the file 'filename'

save filename Save the configuration to the file 'filename'

history List the command history Quit program

http://www.freecode.com.cn/doku.php?id=wiki:vpcs

domingo, 5 de febrero de 2012

Uso del gns3

- El gns3 www.gns3.net es un simulador que nos permite configurar Routers, Switches,Firewall cisco y routers Juniper

Tiene un entorno grafico integrado , la ultima version (0.8.2 beta2) ya viene con:

- Wireshark : Nos permite analizar los protocolos y tramas

Ether switch : Se usa un router con modulo de switch - VPC : Nos permite emular PCs virtuales Maquinas

El GNS3 es un entorno amigable , donde podemos conectar nuestra topologia con nuestra propia PC , maquinas virtuales , IOU (simulador usado por cisco para dar los examenes CCIE)

Los pasos son sencillo:

1) Bajar el gns3 www.gns3.net

2) Instalar

3) Hacer el Test setting del Dynamips

4) Enlazar los IOS que se vana usar ( el 3725 , es el que se recomienda por tener modulos de switch que vamos a usar como switch , tiene poco uso del procesador ,soporta ipv6 , con todo esto no hay motivo de recurrir a otro)